Рынок умных устройств растет, они становятся нашими незаменимыми помощниками в быту: Смарт ТВ, электронные ключи, роутеры, охранные системы, видеоняни. Но у медали есть и обратная сторона. Зачастую производители мало заботятся о безопасности таких устройств, поэтому многие из них уязвимы или даже опасны. Здесь я расскажу, как пользоваться умными устройствами без вреда для себя.

Ахиллесова пята умных устройств

Сначала перечислю уязвимые места умных устройств:

- Ненадежный, легко угадываемый пароль.

- Небезопасные сетевые сервисы. Например, хакеры могут загрузить вредоносное ПО, используя включенные службы Telnet, SSH.

- Небезопасный веб-интерфейс, API, облачные или мобильные интерфейсы. Первое, что вы должны сделать — поменять логин пользователя и пароль, которые установлены по умолчанию. Стоит обратить внимание на следующие моменты: не подвержен ли веб-интерфейс межсайтовому скриптингу, SQL-инъекциям, CSRF-атакам.

- Отсутствие безопасных механизмов обновления.

- Использование небезопасных или устаревших компонентов умного устройства. Многие эксперты исследуют уязвимости умных устройств и используют их для взлома.

- Недостаточная защита конфиденциальности данных пользователя.

- Небезопасная передача и хранение данных. Некоторые умные устройства могут хранить и передавать данные пользователя в незашифрованном виде.

- Отсутствие возможности управлять умным устройством.

- Небезопасные настройки по умолчанию.

- Недостаточная физическая безопасность. Злоумышленник может скопировать настройки (IP-сеть, MAC-адрес) и поставить свое устройство для прослушивания сети. Или взломать RFID-считыватель, установить аппаратную закладку, заразить вредоносным ПО, украсть нужные данные или просто физически вывести умное устройство из строя.

Виды хакерских атак сегодня

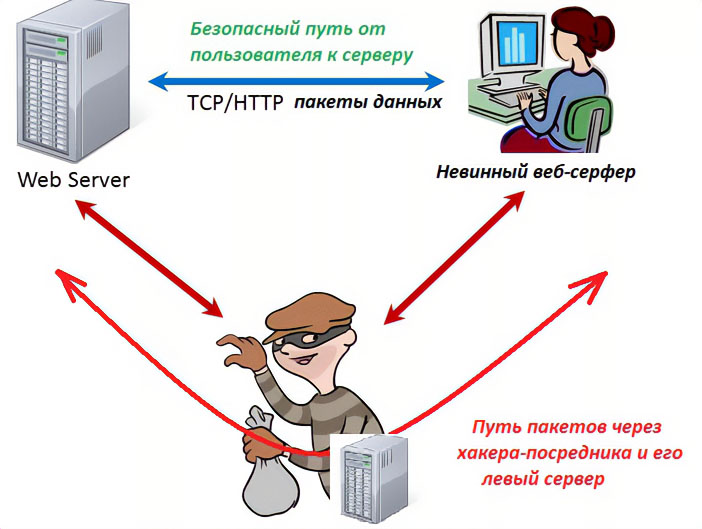

Самые эффективные и распространенные атаки — это MITM-атаки (Man-In-The-Middle attacks). Их смысл в том, чтобы перехватить веб-трафик, используя Wi-Fi-маршрутизатор в качестве инструмента перехвата сообщений. Он (хакер) настраивает на своем ноутбуке двойника настоящей точки беспроводного доступа, присваивая ей такое же имя. И в момент «провисания» настоящего роутера запускает двойника. Пользователь при этом считает, что работает напрямую с веб-сайтом своего банка или интернет-магазином, но трафик проходит через промежуточный узел-двойник злоумышленника, который получает все отправляемые пользователем данные (логин, пароль, ПИН-код).

Другой сценарий атаки — хакер находит уязвимости в настройке или шифровании в легальной сети, после чего использует этот недостаток для слежки за жертвой.

Уязвимости в настройке или шифровании в легальной сети

В последнее время часто встречается вариант MITM-атаки «человек в браузере». Запускается вредоносный код в браузер жертвы. Это ПО потом незаметно записывает все данные, передаваемые в пространстве между браузером и различными сайтами, после чего передает полученные сведения злоумышленнику.

Несколько простых правил для минимизации последствий хакерских атак

Чтобы умное устройство вам верно служило, соблюдайте простые правила безопасности:

- внимательно изучите все возможности устройства: что оно делает, какие разрешения имеет, какую информацию получает и отправляет

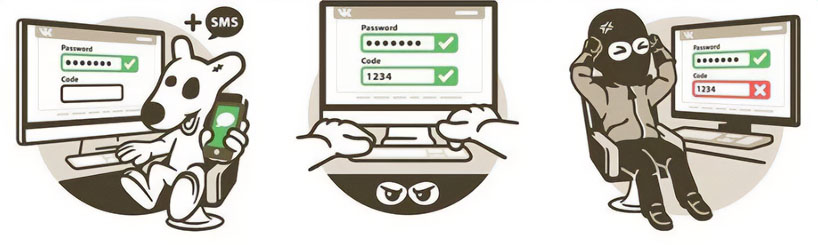

- используйте сложные пароли и двухфакторную аутентификацию

- регулярно обновляйте встроенное ПО

- для управления умными гаджетами и системами используйте только те решения, что предлагают сами вендоры

- закрывайте все неиспользуемые сетевые порты

- используйте только защищенное соединение

- установите VPN-соединение, чтобы ваше местоположение и персональные данные сложно было идентифицировать

- не подпускайте посторонних лиц к вашим умным устройствам.