Telegram, облачная платформа обмена мгновенными сообщениями, в этом году пережила всплеск популярности из-за спорных изменений в настройках конфиденциальности своего конкурента WhatsApp. Telegram был самым загружаемым приложением в мире на январь 2022 года с более чем 63 миллионами установок и превысил 500 миллионов активных пользователей в месяц. Эта популярность также распространяется на сообщество хакеров. Вредоносное ПО все чаще использует Telegram в качестве готовой системы управления и контроля для своих целей, поскольку он (месенджер) предлагает ряд преимуществ по сравнению с обычным веб-администрированием вредоносных программ.

Почему хакеры все чаще используют Telegram для «околпачивания» пользователей рассмотрим, на примере нового варианта троян вируса под названием «ToxicEye», который совсем недавно появился в сети.

Почему хакеры обращаются к Telegram для эффективного использования вредоносного ПО

Первым использованием Telegram в качестве C&C-инфраструктуры для вредоносного ПО был информационный стилер «Masad» еще в 2017 году. Хакеры, стоящие за Masad, поняли, что использование популярного сервиса обмена мгновенными сообщениями в качестве неотъемлемой части их атак дает им ряд операционных преимуществ:

- Telegram — легитимный, простой в использовании и стабильный сервис, который не блокируется ни корпоративными антивирусными программами, ни инструментами управления сетью.

- Злоумышленники могут оставаться анонимными, так как для регистрации требуется только номер мобильного телефона.

- Уникальные коммуникационные функции Telegram позволяют легко извлекать данные с компьютеров жертв или передавать новые вредоносные файлы на зараженные машины.

- Telegram также позволяет использовать свои мобильные устройства для доступа к зараженным компьютерам практически из любой точки мира.

С тех пор, как Masad стал доступен на хакерских форумах, десятки новых типов вредоносных программ, использующих Telegram для мониторинга и использующих функции Telegram для злонамеренной деятельности, были обнаружены как «готовое» оружие в репозитариях хакерских инструментов на GitHub.

ToxicEye, новый троян удаленного доступа

За последние три месяца компании России зафиксировали более 130 атак с использованием нового многофункционального трояна удаленного доступа (RAT), получившего название ToxicEye. Троян ToxicEye распространяется через фишинговые электронные письма, содержащие вредоносный файл *.exe. Если пользователь открывает вложение, то ToxicEye устанавливается на компьютер жертвы, и выполняет ряд действий без ведома жертвы. В том числе:

- кража данных

- удаление или перенос файлов

- убивает некоторые процессы на ПК

- захват микрофона и камеры ПК для записи аудио и видео

- шифрование файлов с целью получения выкупа

ToxicEye управляется злоумышленниками через Telegram, связываясь с C&C-сервером злоумышленника и перекачивает на него данные.

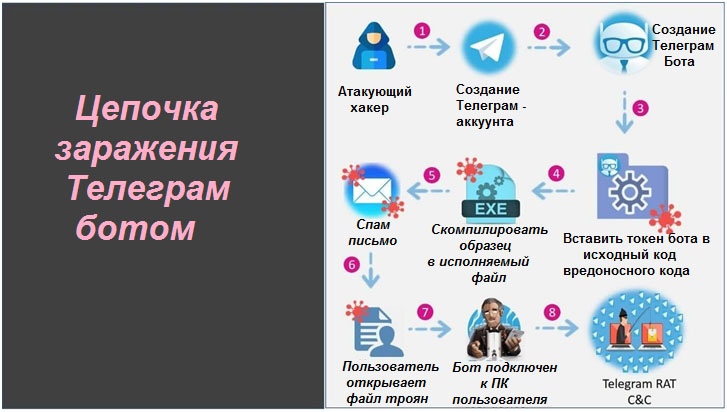

Цепочка заражения ToxicEye

Сначала создается учетную запись Telegram и «бота» Telegram. Учетная запись бота Telegram — это специальная удаленная учетная запись, с которой пользователи могут взаимодействовать через чат Telegram, либо добавляя их в группы Telegram, либо отправляя запросы прямо из поля ввода, вводя имя пользователя Telegram бота и запрос.

Бот встроен в конфигурационный файл ToxicEye RAT и скомпилирован в исполняемый файл (например, имя файла, которое я находил, было «paypal checker by Saint.exe»).

Любая жертва, зараженная этим ПО, может быть атакована через бота Telegram, который подключает устройство пользователя обратно к C&C злоумышленника через Telegram.

Кроме того, этот вредоносный скрипт телеграмм можно загрузить и запустить, открыв вредоносный документ, обнаруженный в фишинговых письмах, под названием solution.doc, и нажав «включить контент».

Включить защищенный контент

Включить защищенный контент

Цепочка заражения ToxicEye

Цепочка заражения ToxicEye

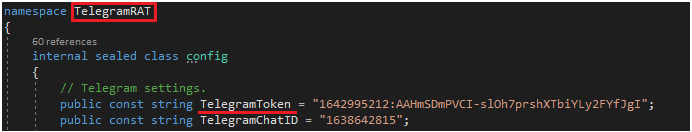

Пример фрагмента кода из репозиториев телеграмм RAT с открытым исходным кодом

Пример фрагмента кода из репозиториев телеграмм RAT с открытым исходным кодом

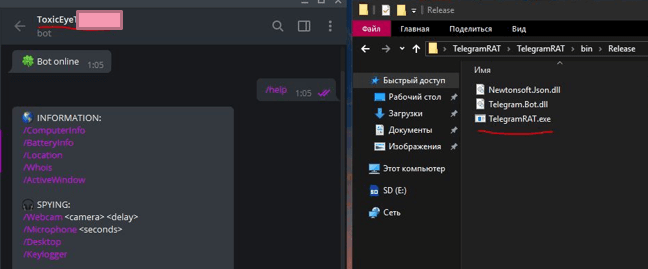

Функциональность Telegram RAT

Очевидно, что каждая RAT (троян для удаленного доступа), использующая этот метод, имеет свою собственную функциональность, но все-таки удалось выделить ряд ключевых возможностей, характеризующих большинство недавних атак, которые уже наблюдали за последние месяцы:

- Функции кражи данных — RAT может находить и красть пароли, информацию о компьютере, историю браузера и файлы cookie.

- Управление файловой системой — удаление и передача файлов или уничтожение процессов ПК и захват диспетчера задач ПК.

- Перехват ввода-вывода — RAT может развернуть кейлоггер (лог файл клавиатуры), или записывать аудио и видео окружения жертвы через микрофон и камеру ПК, или захватывать содержимое буфера обмена.

- Возможности программ-вымогателей — возможность шифровать и расшифровывать файлы жертвы.

После установки исполняемого файла злоумышленник может захватить компьютер через бота

После установки исполняемого файла злоумышленник может захватить компьютер через бота

Как определить, заражен ли Ваш ПК трояном RAT, и советы по защите

- Найдите файл с именем C:\Users\ToxicEye\rat.exe — если этот файл существует на вашем компьютере, вы были заражены и должны немедленно обратиться в службу поддержки и удалить этот файл из вашей системы.

- Мониторинг трафика, генерируемого с ПК на C&C Telegram — если такой трафик обнаружен, а Telegram не установлен как индивидуальный или корпоративный месенджер, это возможный индикатор компрометации.

- Остерегайтесь вложений, содержащих имена пользователей — вредоносные электронные письма часто используют ваше имя пользователя в строке темы или в имени файла вложения. Они указывают на подозрительные электронные письма: удаляйте такие электронные письма и никогда не открывайте вложение и не отвечайте отправителю.

- Нераскрытый или незарегистрированный получатель (-и) — если у получателя (-ей) электронной почты нет имен, или имена не указаны в списке или не разглашаются — это хороший признак того, что это электронное письмо является вредоносным и / или фишинговым.

- Всегда обращайте внимание на язык письма — методы социальной инженерии разработаны, чтобы использовать человеческую природу. Это включает в себя тот факт, что люди чаще совершают ошибки, когда спешат и склонны следовать приказам людей, занимающих руководящие должности. Фишинговые атаки обычно используют эти методы, чтобы убедить своих жертв игнорировать их потенциальные подозрения в отношении электронной почты и щелкнуть ссылку или открыть вложение.

- Используйте специализированное ПО для защиты от фишинга. Для сведения к минимуму риска фишинговых атак в организации требуется антифишинговое программное обеспечение на основе ИИ, способное идентифицировать и блокировать фишинговый контент во всех коммуникационных службах организации (электронная почта, приложения для повышения производительности и т. д.) и платформах. (рабочие места сотрудников, мобильные устройства и т.д.). Такой всеобъемлющий охват необходим, поскольку фишинговый контент может распространяться через любой носитель, а пользователи могут быть более уязвимы для атак при использовании мобильных устройств.

Вывод

Разработчики, публикующие такие инструменты «Удаленного Доступа», маскируют их истинное назначение, определяя их как «средства удаленного администрирования», или для использования «исключительно для образовательных целей», хотя некоторые из их характеристик часто встречаются у вредоносных троянов.

Учитывая, что Telegram может использоваться для распространения вредоносных файлов или в качестве канала управления для удаленно управляемого вредоносного ПО, можно ожидать, что в будущем будут активно разрабатываться дополнительные «инструменты», использующие эту платформу.

Mavik

6 дек 2023 г.

Здраствуйте Можете уделить немного времени? Пажалуйста очень срочно Я создал канал в телеграме, и вкладывал все личные, а потом ничайне удалил свой аккаунт, а канал всё ешё находиться в поиске, можете помочь удалить канал. Буду рад если подскажите как можно удалить И сколько будет цена? От и до? А Телеграмм сам не удаляет канал автоматически?

Администратор

Добрый день, Мавик.

Администрация Телеграмм самостоятельно удаляет только каналы или группы допускаюшие серьезные нарушения. А именно контент:

Удаление канала стоит от 9000 рублей. Конечная стоимость зависит от сложности работы.