Если вы интересуетесь темой OSINT, но не знаете, с какой стороны к ней подступить, эта статья специально для вас. Сегодня обойдемся без матана и ракетостроения, а вместо сложных инструментов и подходов, требующих глубоких знаний, сконцентрируемся том, что доступно даже начинающим.

Что такое OSINT?

Позволю себе небольшой ликбез. Аббревиатура OSINT расшифровывается как Open source intelligence, что в переводе означает «разведка по открытым источникам». Характерными признаками таких источников являются общедоступность и отсутствие секретности. Само понятие OSINT сформировалось более полувека назад в 1941-м году в США вместе с созданием профильного подразделения ЦРУ — службы мониторинга зарубежных трансляций. Оно специализировалось на записи иностранных коротковолновых радиотрансляций, некоторые из них затем переводились и анализировались, а на основе полученных данных составлялся еженедельный доклад, предназначенный для военных ведомств.

Для разведуправления OSINT очень быстро стало настоящей золотой жилой. Уже к 1947-му году из открытых источников добывалось 80% данных, необходимых для принятия решений в мирное время, а к концу 70-x — все 90%, и лишь 10% — посредством агентурной работы. Если же говорить о дне сегодняшнем, то разведка по открытым источникам перестала быть прерогативой военных, услуги OSINT-специалистов чрезвычайно востребованы в гражданской среде, а заказчиками выступает как бизнес, так и частные лица.

Успешная деятельность OSINT-разведчика держится на трех столпах:

- специфический образ мышления;

- свободное ориентирование в потоках данных;

- владение инструментарием.

Начнем с последнего, а остальное приложится.

Google — находка для шпиона

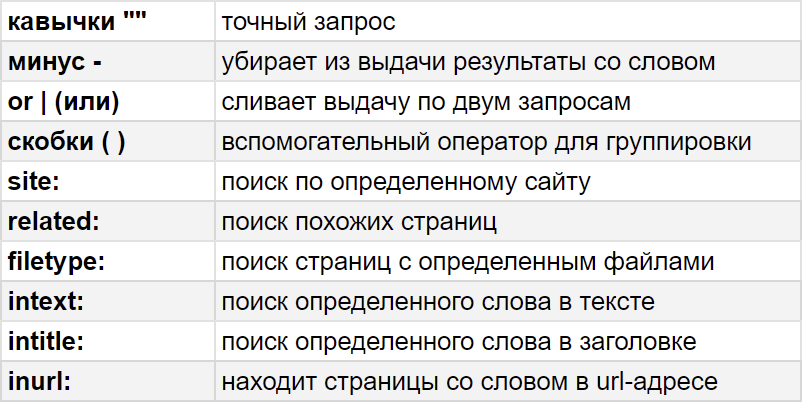

Что является верным спутником каждого уважающего себя разведчика? Как ни удивительно, это поисковая система Google. Да, тот самый Гугл, к которому все мы привыкли настолько, что уже будто и не замечаем его, ежедневно и по многу раз вбивая запрос прямо в адресную строку браузера в любой непонятной ситуации. Но обычные текстовые запросы — это лишь вершина айсберга. В дополнение к ним поисковик поддерживает специальные операторы, существенно расширяющие возможности поиска. С помощью таких операторов можно, к примеру, искать по определенному сайту, исключить результаты, содержащие стоп-слова, искать файлы с заданным расширением и много чего еще. Умелое использование поисковых операторов превращают Google в мощнейший инструмент в арсенале OSINT-разведчика, способный творить чудеса.

10 базовых операторов поиска Google

10 базовых операторов поиска Google

Применение Google в OSINT

Для разведки по открытым источникам Google интересен еще и потому, что индексирует не только содержимое обычных веб-страниц. В его выдаче можно обнаружить множество неочевидных источников, владельцы которых даже не подозревают о том, что они доступны кому-то, кроме них. Ежегодно происходит огромное количество утечек паспортных данных, паролей, докладов и прочей конфиденциальной информации из небрежно оставленных кем-то pdf или документов MS Office. Процесс поиска таких документов трудоемок, поскольку необходимо тщательно просматривать результаты, но порой он позволяет добывать настоящие жемчужины. Очень полезны в поиске проиндексированных файлов операторы, которые я приводил выше, в частности filetype:.

Еще одним источником утечек благодаря всеядности роботов Гугла являются облачные сервисы, в которых пользователи по невнимательности могут сделать что-то доступным публично или расшарить с доступом по ссылке без необходимости логиниться в сервисе. Если по ссылке может пройти живой человек, это может сделать и краулер поисковой системы. К примеру в популярной системе управления проектами Trello пользователь может случайно создать публичную доску, тем самым открыв всем желающим информацию, которая представлять собой коммерческую тайну компании, в которой он работает. Также в этом контексте вспоминается громкий случай утечки данных о переболевших COVID-19 в г. Москве, когда пользователь расшарил по ссылке на электронную таблицу, лежащую на Google Диске.

Чтобы о существовании документов, доступных по ссылке, узнали роботы поисковых систем, не требуется даже публиковать ее где-то. Google Chrome и Яндекс Браузер передают соответствующим поисковым системам информацию о страницах, которые посещают пользователи, после чего эти URL могут благополучно попасть в выдачу ПС. И даже режим «инкогнито» от этого не спасет, так как в нем браузер не прекращает шпионить за пользователем.

Используя материалы подобных утечек, нельзя забывать о правовом аспекте. При неблагоприятном стечении обстоятельств это может стать основанием для уголовного преследования по статьям, связанным с неправомерным доступом к информации. Поэтому, если в ваши руки по чистой случайности попала электронная табличка с логинами и паролями от аккаунтов в некоей внутренней информационной системе гипотетической спецслужбы или хотя бы чьей-то электронной почты, не спешите это использовать. Задумайтесь о возможных последствиях — далеко не вся информация, к которой вы смогли получить доступ является публичной.

Не Google единым

Поскольку поисковые системы отличаются индексом и алгоритмами ранжирования, в OSINT-разведчику, наряду с Гуглом, не следует пренебрегать и альтернативными поисковиками, которые могут изрядно дополнить результаты:

-

Shodan — это поисковик среди интернета вещей, который сканирует Глобальную Паутину в поисках разного рода серверов — FTP, SSH, Telnet, веб-камер, маршрутизаторов, веб-серверов и т.д.;

-

DuckDuckGo — мощный и интересный поисковик, который агрегирует выдачу сразу с нескольких поисковых систем и обладает богатым набором специализированных операторов.

Стартовая страница DuckDuckGo оптимистично обещает нам конфиденциальный поиск, чем не может похвастать Google

Стартовая страница DuckDuckGo оптимистично обещает нам конфиденциальный поиск, чем не может похвастать Google

Препарируем сайты

В основе OSINT лежит сбор, систематизация и анализ крупиц информации, получаемых из множества разрозненных источников. На основе этих крупиц мы можем выдвигать гипотезы, которые затем последовательно проверяются. Многие из них окажутся ложными, но некоторые приведут нас к новым крупицам. OSINT-специалиста в некотором роде можно сравнить с золотоискателем, промывающим тонны песка в поисках заветных песчинок.

Сайт — ценнейший источник информации, он может многое рассказать о своем владельце, и я сейчас говорю не об очевидных страницах «контакты» или «о компании». Настоящий разведчик, первым делом, пристально изучает информацию о домене, используемых SSL-сертификатах, IP-адресе сервера и сайтах, которые также хостятся на нем. С помощью веб-архива смотрит, как содержимое этого домена менялось в ретроспективе.

Статья дополняется

Светлана

5 мар 2024 г.

Добрый день . Очень подробный и качественный сайт . У нас вскрыли ID ( видимо через удаленное управление ) в этот момент был открыт телеграмм на компьютере. Там поменяли номер внутри . Далее отключили и убили несколько устройств. Теперь угрожают распространением фото если попытаемся что то восстановить. Запрос на консультацию, запрос на блокировку подменено номера , далее ряд бизнес вопросов по безопасности. Спасибо.

Администратор

Добрый день, Светлана.

Спасибо, такие вещи мотивируют

К сожалению, да. Такое возможно, Apple ID — учетка Apple, раз говорит об «убийстве» нескольких устройств. Имея доступ к ней, можно блокировать привязанные устройства. В таких делах страницу в VK надо сразу закрывать и некому будет рассылать фото. Информационное поле, нужно держать в чистоте. А именно не переносить контакты с телефонной книги в мессенджеры и соцсети(Vk, Fb, Instagram, Однокласники). Продолжим в личке

Френсис

29 мар 2024 г.

Одна коза ворует мои посты и выдает их за свои в телеграм-канале. У меня есть скриншоты, но жалобу на нарушение авторских прав уже два месяца не рассматривают. Какова будет стоимость блокировки?

Администратор

Стоимость блокировки зависит от возраста канала, наличия галочки, количества постов, активности аудитории, тематики, количества рекламы на платформе и других факторов — оценка происходит более чем по 10 параметрам.