Каким образом MITM-атака позволяет хакерам беспрепятственно отбирать деньги пользователей, оформлять на них кредиты и красть учетные данные, — читаем далее.

Варвара, версия 2.0, как хакеры врываются в ваше цифровое пространство

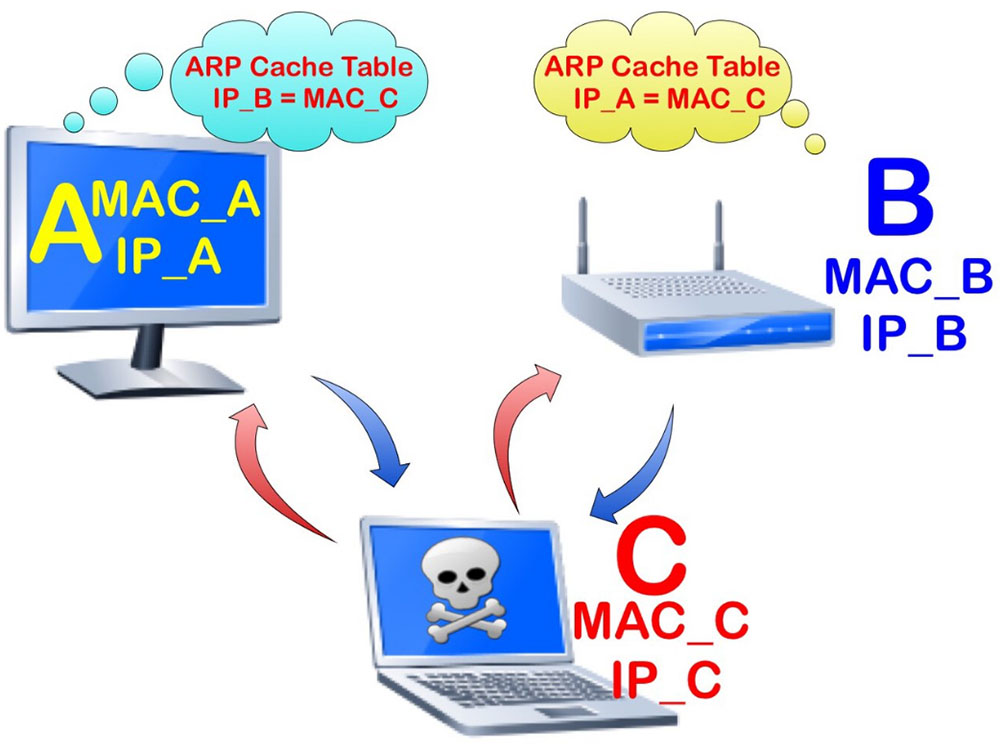

Под MITM-атакой подразумеваются преступные действия хакера, который вклинивается в существующий процесс связи и перехватывает данные. Крэкер может оказаться посередине между пользователем и онлайн-магазином, чтобы подглядеть нужные данные.

Атака «человек посередине» — это атака, при котором хакер заходит на «частную» цифровую территорию и ворует данные, подсматривает переписки, крадет деньги с банковских счетов. Хотя, объяснить принцип атаки посредника можно еще проще!

Представьте: вместе с девушкой едете в автобусе. Без беседы поездка — скучное дело, поэтому весь путь проходит в обсуждениях прошедшего дня. Вы настолько увлечены, что даже не замечаете: за вами шпионят. «Человеком посередине» можно назвать даже крайне любопытного пассажира, который решил подслушать ваш разговор. Незаметно для вас он стал третьим участником беседы: незнакомец перехватывает ваши слова, запоминает их и не подает вида, что подслушивает.

Так же работает атака man in the middle. Хакер проникает в процесс передачи данных и остается незамеченным шпионом. Однако разница между любопытным пассажиром из автобуса и хакером все же есть. Первый подслушивает, потому что интересно, второй — потому что информацию можно конвертировать в наживу.

Рассмотрим три MITM-атаки, при помощи которых хакеры доводят пользователей до белого каления.

И снова общественные точки доступа

В 2016 году компания Avast Software провела «хакерский» эксперимент. В аэропорту Барселоны было создано три публичные Wi-Fi-точки с непримечательными именами: Starbucks, Airport_Free_Wifi_AENA и MWC Free WiFi. Только вместо легитимных точек доступа специалисты ИБ расставили сети, перехватывающие данные пользователей.

Эксперимент длился четыре часа. За это время к поддельным Wi-Fi-соединениям подключилось более 2 тысяч человек. Сотрудники Avast Software узнали о посетителях аэропорта многое: с каких устройств они входили в сеть Интернет, какие запросы вводили в браузер, каков логин и пароль пользователей, а также кто из людей чатился с друзьями в социальных сетях.

Прошло уже шесть лет, но многие пользователи продолжают подключаться к небезопасным точкам доступа. А некоторые и не слышали про функцию автоматического подключения к общедоступным сетям, которую необходимо активировать только при необходимости.

Перейдите по ссылке и потеряйте деньги

Второй пример MITM-атаки связан с подменой адресов популярных сайтов. У этой категории атак есть собственное название — DNS-спуфинг.

Вам приходит письмо: «Ура, мы снизили цены на товары, которые вы просматривали!». Список товаров действительно состоит из тех предметов, к которым вы приценивались совсем недавно. Вы кликаете по ссылке или картинкам и переходите на сайт. Совершаете покупку и отправляете деньги злоумышленнику. Что произошло?

Хакер подсмотрел ваши пожелания, создал сайт-дублер и подменил его IP-адрес в каталоге DNS, хранящем адреса всех веб-страниц. Адрес сайта мог быть даже идентичен легитимному, но замена адреса на DNS-сервере сделала свое дело. Защитные системы почтового сервиса обмануты, а ваши деньги утекли на поддельный банковский счет.

Конечно, DNS-спуфинг происходит не так просто. Это сложный и местами захватывающий процесс, подобнее о котором я уже писал.

Взломать аккаунт по хлебным крошкам

Кому нужен мой аккаунт на Госуслугах? Пока одни пользователи продолжают так думать, другие хватаются за голову, потому что их все-таки взламывают.

Угон аккаунта позволил мошенникам оформить кредитную карту на жителя Санкт-Петербурга. Размер суммы составил 400 000 рублей. На уральскую учительницу хакеры оформили несколько кредитов на 20 тысяч рублей. А все начиналось со взлома учетных записей на Госуслугах.

Как аккаунт могут взломать при помощи атаки посредника?

Один из наиболее популярных сценариев MITM-атаки заключается в перехвате сеанса: когда пользователь пытается зайти в аккаунт, а в этот процесс внедряется третье лицо. Виной всему печеньки, то есть cookie-файлы.

Печеньки хранят большое количество информации о вас, в том числе и учетные данные. Если хакер сможет обмануть ваше внимание и заставит перейти на фишинговый сайт, украсть куки при помощи специализированной программы — дело 2 минут.

Есть ли разница между вторым и третьим сценарием атаки? Для хакера это два технически разных, но эффективных способа обворовать пользователя. А для пользователя нет разницы в том, как взломают его страницу или украдут деньги. Главное, что это произошло, и он понес убытки.