Фишинг — это вид мошенничества в интернете, с которым может столкнуться каждый пользователь. Его суть в том, что мошенники в качестве наживки создают поддельные веб-страницы или отправляют сообщения, имитируя настоящие сайты или сервисы, отсюда аналогия с рыбалкой (fishing по-английски — рыбалка). Это позволяет им выманить у вас пароли, номера кредитных карт и прочие конфиденциальные данные. Сайты с фишинговыми ссылками выглядят как настоящие страницы известных компаний. Хитрость злоумышленников заключается не только в создании визуально похожих доменов вроде "0utl00k.com" вместо настоящего "outlook.com", но и в хитром использовании поддоменов официальных сайтов. Преступники используют для своих целей даже сайты, которым мы привыкли доверять — например, archive.org, evernote.com, bing.com, microsoft.com и adobe.com. В частности, они создают там свои страницы или используют какие-то их штатные функции для перенаправления на вредоносные сайты.

О видах фишинговых атак важно знать не только обычным пользователям, но и профессионалам в области информационной безопасности. Нужно не только уметь распознавать подозрительные ссылки, но и проверять, куда на самом деле они ведут. Пентестерам (специалистам по тестированию на проникновение) это должно говорить о том, что для фишингового мошенничества необязательно регистрировать новый домен — можно использовать уязвимости на существующих сайтах.

Откуда взялся протокол XXXPS?

Как защититься от фишинга в Telegram?

В последние годы популярности Telegram росла рекордными темпами, к марту 2024-го года, по словам Павла Дурова, ежемесячное число активных пользователей приложения превысило 900 миллионов человек. Разумеется, для мошенников столь солидные размеры аудитории не могли остаться незамеченными, и “телега” давно уже стала крайне привлекательной мишенью для фишеров, угоняющих аккаунты и выманивающих у доверчивых граждан сотни миллионов рублей. Распространенная схема банальна: мошенники создают подставные группы, куда приглашают ничего не подозревающих людей, где от лица их знакомых просят проголосовать в конкурсе. Как нетрудно догадаться, для этого нужно перейти по специальной фишинговой ссылке, и, если в учетной записи не включена двухфакторная аутентификация, злоумышленники получают к ней доступ. После чего включается классическая схема рассылки по контакт-листу взломанной учетки сообщения с просьбой срочно занять денег.

Чтобы не стать жертвой фишинга в Телеграме, необходимо использовать двухфакторную аутентификацию и регулярно проверять список активных сессий — а ну как к вашей учетной записи получил доступ какой-нибудь хакер с недобрыми намерениями. И, конечно же, никогда не доверяйте текстовым просьбам дать взаймы в мессенджерах и социальных сетях. Даже если речь идет о небольшой сумме. Прежде, чем переводить хоть копейку, созвонитесь с человеком, удостоверьтесь, что его не взломали, и сообщение отправил действительно он. Любопытно, что активность мошенников в праздничные дни возрастает на треть, поскольку они рассчитывают, что люди в эти периоды менее бдительны.

Как не стать жертвой фишинга в Instagram*?

Не обходят стороной фишеры и социальную сеть Instagram*. Особенно лакомой целью здесь являются пользователи с большим количеством подписчиков, ведь завладев их аккаунтом, можно разместить пост с вредоносной ссылкой и покрыть сразу большую аудиторию. Часто для этого в Инсте* используется рассылка фишинговых писем с предложением перейти по ссылке и войти в свой аккаунт, иначе он вот-вот будет заблокирован. Разумеется по этой ссылке стоит вредоносный скрипт, который передает введенные данные злоумышленнику. Чтобы не попасться на такой примитивный развод, всегда внимательно проверяйте, откуда пришло такое письмо, в частности Instagram и Facebook присылают сервисные сообщения только с почтовых доменов @mail.instagram.com и @facebookmail.com.

Чтобы не стать жертвой мошенников в Инстаграме, используйте двухфакторную аутентификацию. Ей не стоит пренебрегать везде, где только возможно, поскольку это простое средство многократно повышает устойчивость ваших учетных записей ко взлому. С настороженностью относитесь к постам, если девушка-фитоняша на которую вы подписаны много лет вдруг начинает писать про крипту или приглашает участвовать в каком-то мутном конкурсе по ссылке, ведущей на левый сайт — наверняка она-то двухфакторку не включила, не будьте, как она.

Опасность шеринговых сервисов

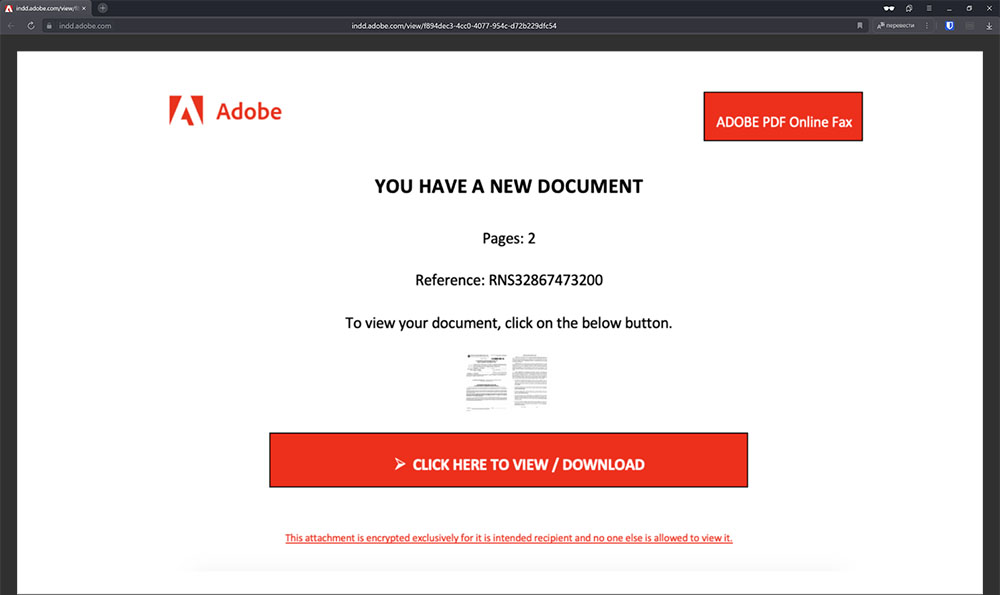

Для начала посмотрим, как может осуществляться кража учетной записи Outlook с помощью фишинговой ссылки с внешне безобидного поддомена indd.adobe.com: xxxps://indd.adobe.com/view/f894dec3-4cc0-4077-954c-d72b229dfc54. Когда вы переходите по такой ссылке, сначала попадаете на промежуточную страницу. Это первый тревожный сигнал.

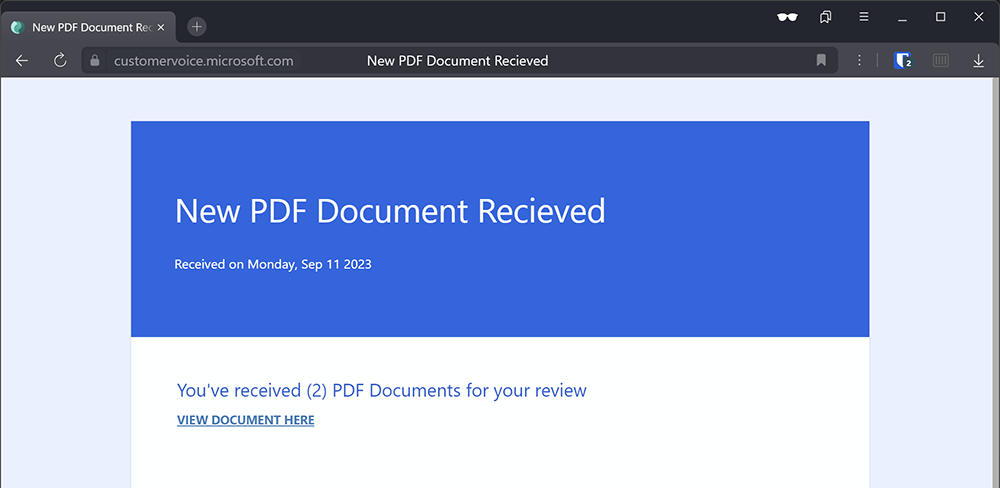

Страница-прокладка. Ее вид может отличаться, но смысл содержимого будет похожим

Страница-прокладка. Ее вид может отличаться, но смысл содержимого будет похожим

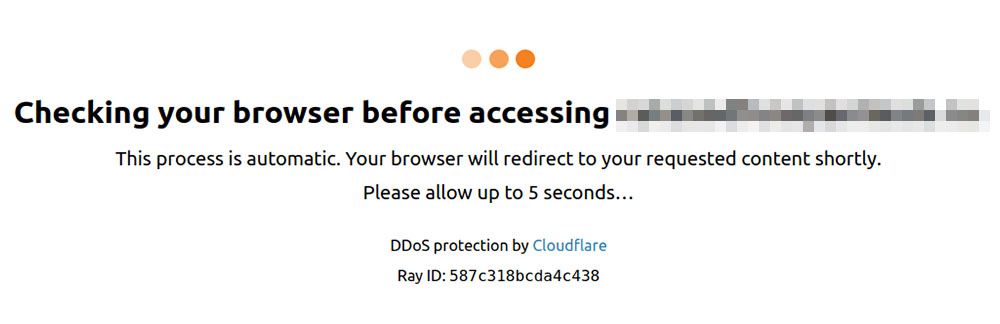

Иногда после перехода перед вами может появиться страница с проверкой от Cloudflare. Это ещё один ход, который используют мошенники, чтобы убедить вас в безопасности страницы

Иногда после перехода перед вами может появиться страница с проверкой от Cloudflare. Это ещё один ход, который используют мошенники, чтобы убедить вас в безопасности страницы

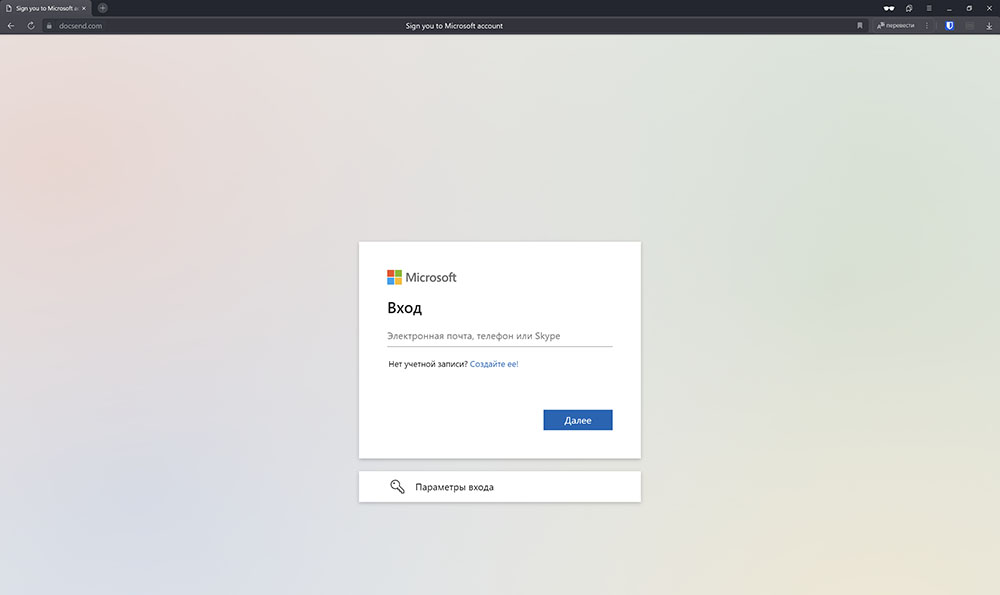

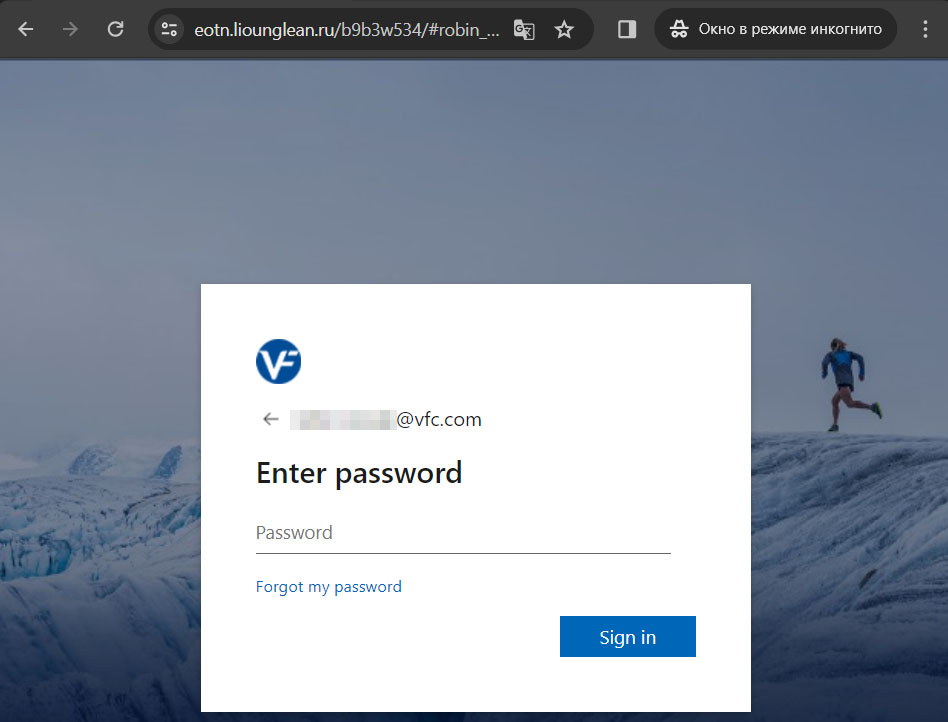

Но после всех этих процедур вы в итоге попадаете на страницу с фишинговой формой

Но после всех этих процедур вы в итоге попадаете на страницу с фишинговой формой

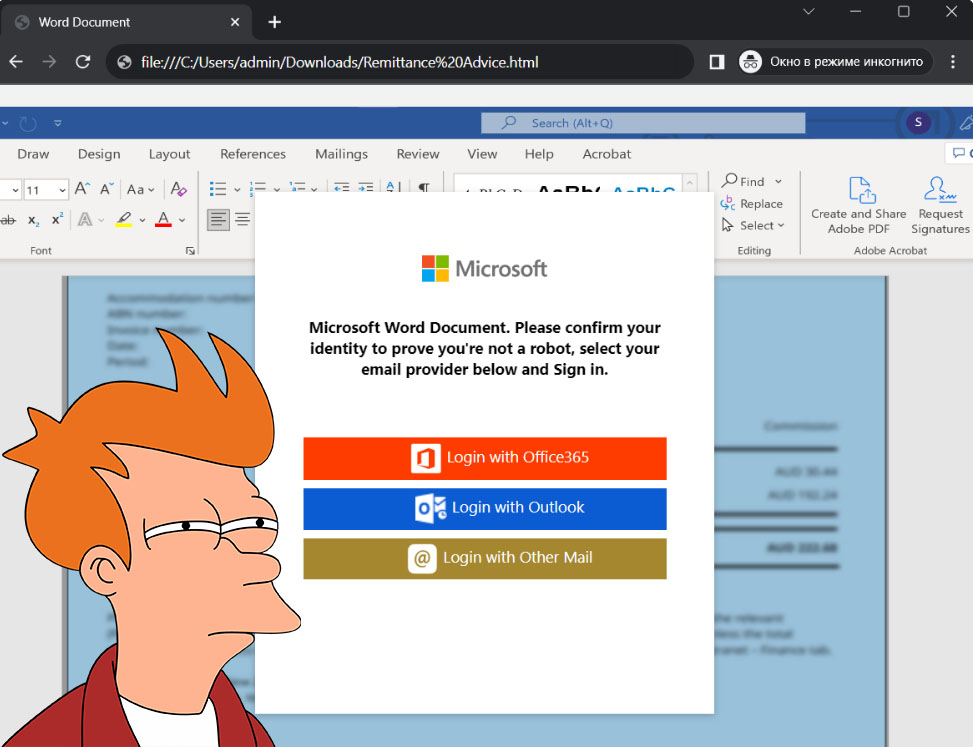

Еще один метод, к которому прибегают злоумышленники, — это использование настоящих сервисов для шеринга файлов. Вы можете получить ссылку, кажущуюся совершенно безобидной, например: xxxps://docsend.com/view/z4...ppt. При переходе по ней начинается автоматическая загрузка HTML-файла, который содержит в себе вредоносные элементы.

Да, вы не ошиблись, перед вами сразу 3 фишинговых ссылки

Да, вы не ошиблись, перед вами сразу 3 фишинговых ссылки

Фишинг в рекламных сетях

В качестве примера приведу ссылку, сгенерированную через рекламный сервис Google. Здесь только часть ссылки, исходная слишком длинная длинная, но если внимательно присмотреться к сокращенной, смысл ее будет очевиден: https://googleads.g.doubleclick.net/dbm/clk?sa=L&ai=CCsUXxuNtZbXQGI... Когда вы переходите по такой ссылке, сначала проводится проверка на предмет того, являетесь ли вы ботом. При этом используется сервис Cloudflare. Затем происходит переадресация на фишинговую страницу, имитирующую форму входа от Microsoft, аналогичную той, что уже была выше.

Фишинговые атаки через сервисы опросов

В некоторых случаях мошенники используют сервисы опросов для фишинговых атак, и, к сожалению, иногда это происходит с неосознанным участием крупных компаний (например, Microsoft), в результате чего подвергаются риску аккаунты их же сервисов. Так злоумышленники отправляют пользователю ссылку на сервис опросов Dynamic 365 Customer Voice: xxxps://ncv.microsoft.com/Xd4E8g0inD

На этой странице представлена другая ссылка, которая перенаправляет на процесс проверки, осуществляемый через Cloudflare

На этой странице представлена другая ссылка, которая перенаправляет на процесс проверки, осуществляемый через Cloudflare

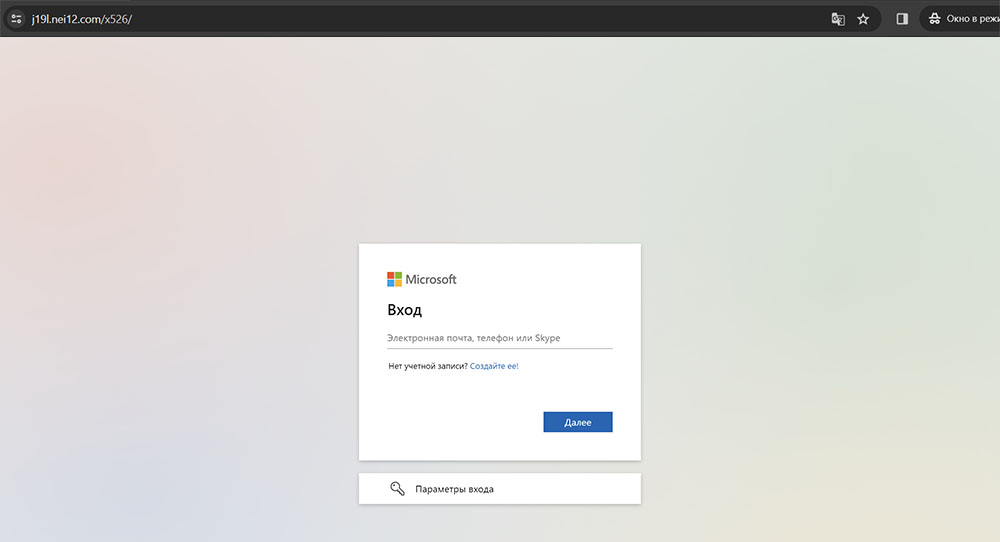

Затем перед нами появляется фишинговая форма

Затем перед нами появляется фишинговая форма

Этот метод фишинга, впервые замеченный в августе 2022 года, продолжает активно использоваться и сегодня.

Веб-приложения как инструмент фишинга

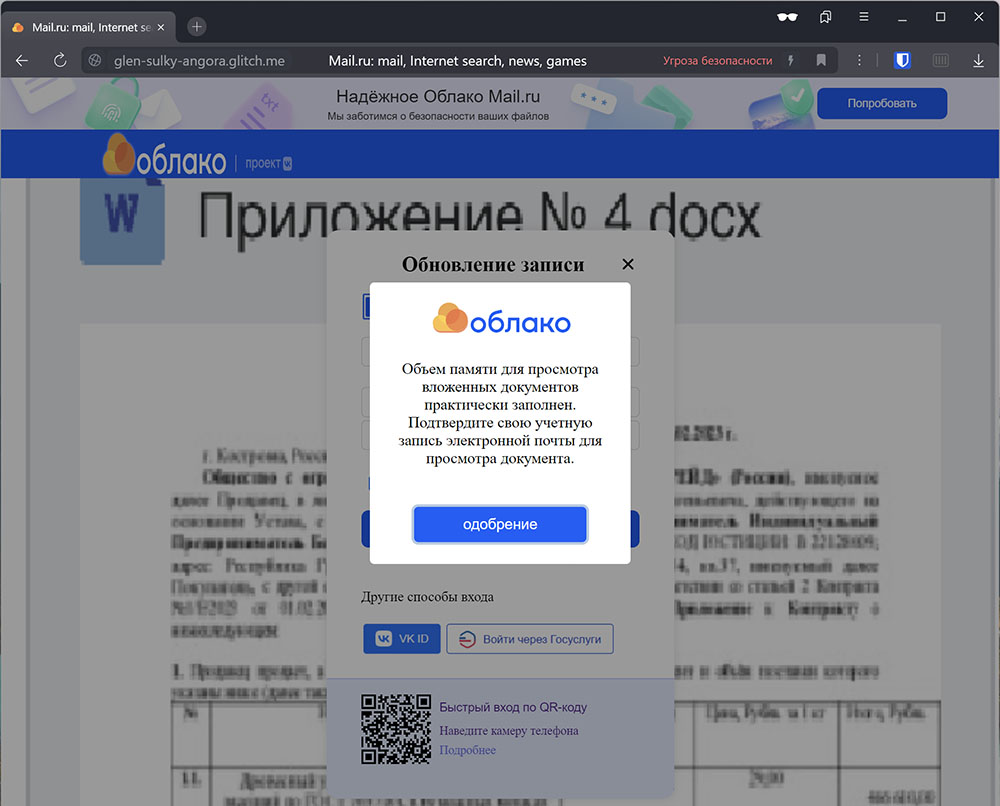

Размещением вредоносных ссылок на внешне безобидных доменах нас уже не удивить, но вот фишинговый сайт, который довольно правдоподобно имитирует крупный российский сервис: xxxps://glen-sulky-angora.glitch.me/

В этом случае злоумышленник использует такой сервис для создания веб-приложений, чтобы заманить в ловушку пользователей mail.ru

В этом случае злоумышленник использует такой сервис для создания веб-приложений, чтобы заманить в ловушку пользователей mail.ru

Фишинг в поисковых системах

Мошенники находят способы усыпить бдительность антивирусов с помощью популярных поисковых систем, при условии, что Bing еще не занесен в черный список: xxxps://www.bing.com/ck/a?!p=e...#fishing@hakers.com

Ссылка, как нетрудно догадаться, ведет на фишинговый сайт c формой ввода пароля от почты fishing@hakers.com.

Использование AMP-страниц для фишинга

В этом примере технология AMP от Google используется мошенниками, чтобы кешировать вредоносные страницы. Затем они отправляют ссылку на эту страницу пользователям, которые даже не подозревают о возможной угрозе, ведь она ведет в Гугл: xxxps://www.google.com/amp/s/pub-2...WRhc29t

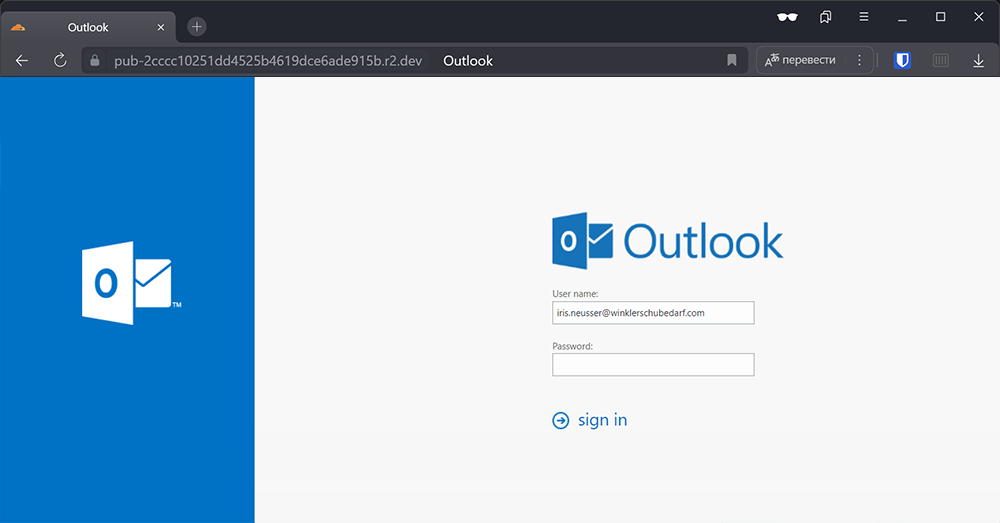

Через редирект мы вновь попадаем на фишинговую страницу Outlook

Через редирект мы вновь попадаем на фишинговую страницу Outlook

Фишинговые письма

Любопытный момент в использовании почтовых сервисов (например Outlook) заключается в том, что они способствуют распространению фишинговых ссылок через систему редиректов. Вот часть одной из таких длинных ссылок, демонстрирующая, как это происходит:

xttps://nam02.safelinks...outlook.com/?url=https%...feedblitz.com%F1...jm9

В Office 365 ссылки в электронных письмах, которые система считает подозрительными, автоматически преобразуются в формат https://*.safelinks.protection.outlook.com/*. Это дает мошенникам возможность маскировать свои ссылки под безопасные. После редиректа пользователи оказываются на поддельной странице логина в учетную запись Microsoft, которая внешне выглядит неотличимо от настоящей, если не обращать внимания на адресную строку. Иногда на ней даже присутствуют предзаполненные данные пользователя, например электронный адрес.

Следующий этап этой фишинговой атаки предполагает перенаправление на страницу, которая уже содержит логотип компании жертвы

Следующий этап этой фишинговой атаки предполагает перенаправление на страницу, которая уже содержит логотип компании жертвы

Этот ход мошенников основан на проверке принадлежности введенного электронного адреса к услугам Microsoft и автоматическом подтягивании логотипа компании для усиления доверия.

Инструменты для командной работы и их использование в фишинге

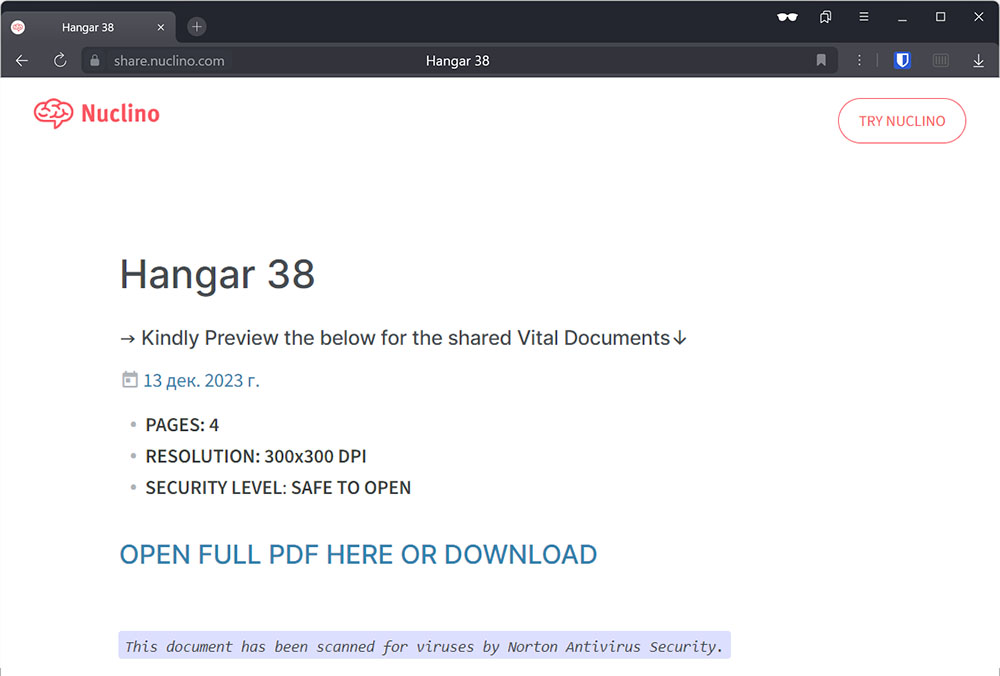

Недавно “коллега-хакер” распространил среди доверчивых пользователей такой документ: xxxps://share.nuclino.com/p/Hangar-38-NQPTdHWF_sOk8OLF47mDEm:

Открытие этой ссылки приводит нас к уже знакомой фишинговой странице, оформленной под Microsoft

Открытие этой ссылки приводит нас к уже знакомой фишинговой странице, оформленной под Microsoft

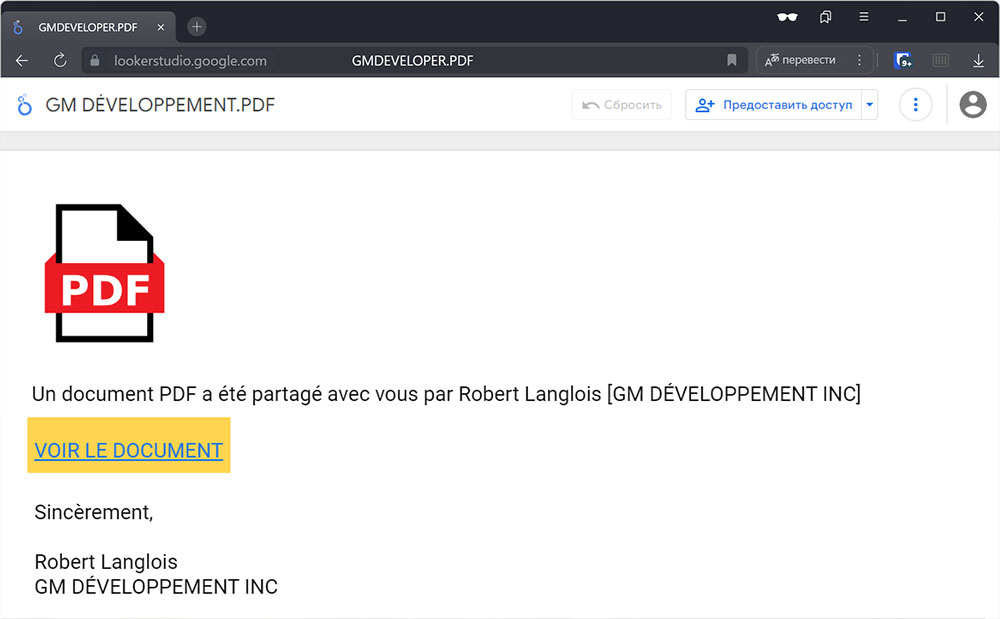

Сервисы визуализации данных в руках мошенников

Мошенники также используют Looker Studio от Google для своих целей:

Ссылка ведет на поддельную страницу Microsoft, но на этот раз мошенник не потрудился прикрутить защиту от Cloudflare

Ссылка ведет на поддельную страницу Microsoft, но на этот раз мошенник не потрудился прикрутить защиту от Cloudflare

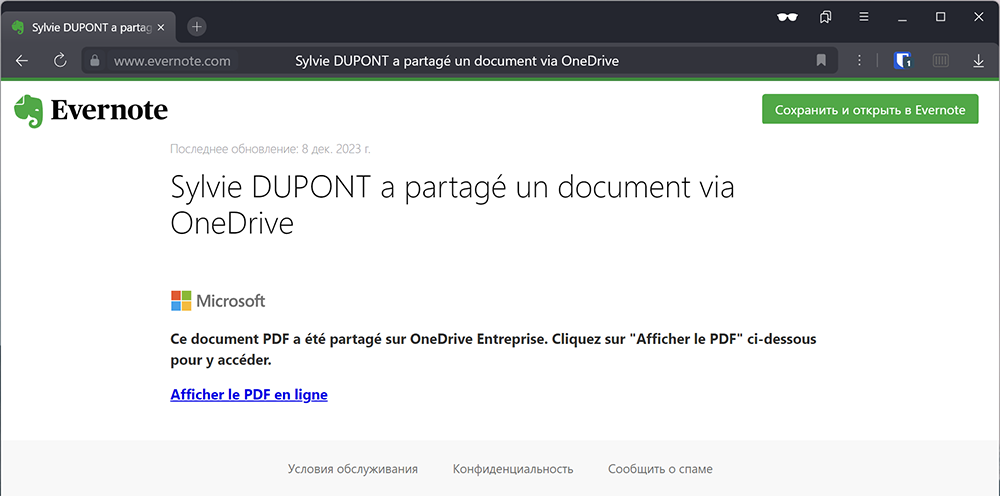

Платформы для создания заметок и фишинг

Evernote тоже может быть использован для создания ссылок, ведущих на вредоносные сайты:

Следуя этой ссылке, мы попадаем на легитимную промежуточную страницу, которая содержит ссылку на фишинговый ресурс

Следуя этой ссылке, мы попадаем на легитимную промежуточную страницу, которая содержит ссылку на фишинговый ресурс

Использование Internet Archive в фишинговых атаках

В качестве примера неожиданного фишинга можно привести использование знаменитого сервиса Internet Archive злоумышленниками:

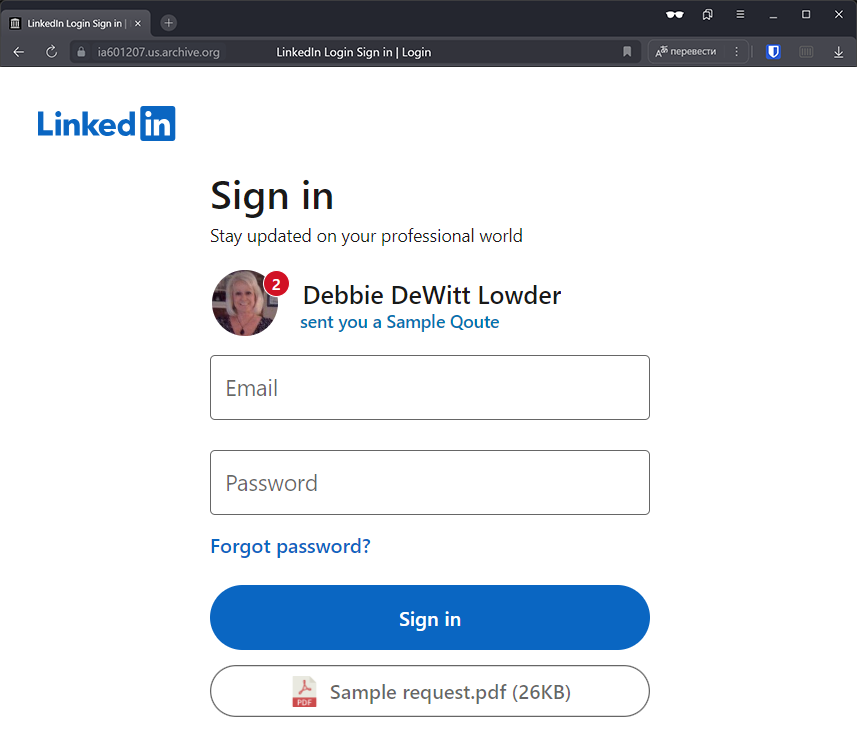

Фишинговая страница, залитая в Internet Archive

Фишинговая страница, залитая в Internet Archive

Как защититься от фишинга

Для защиты от фишинга необходима повышенная бдительность. Всегда нужно внимательно проверять адреса страниц, на которых вы вводите данные, избегайте переходов по подозрительным ссылкам и держите наготове постоянно обновляемый антивирус с защитой от фишинга в браузерах. Если же вам требуется консультация по вопросу защиты от фишинга, то вы можете связаться со мной любым удобным способом.

* организация, запрещенная на территории РФ

Александра

30 мар 2024 г.

У меня трубка не выдержала, сломалась, зайти не могу и она типо говорит А у меня стояло меньше программ. Программа караоке, я точно её не скачивала, да к она ещё и сведения собирала. С камеры, с диктофона

Администратор

Добрый день. К сожалению, экстрасенсорными способностями не обладаю, поэтому четко понять картину, что вам требуется, я не могу. Но скажу лишь одно: любое программное обеспечение на Android от Google или на iOS от Apple может содержать вредоносный код, даже если оно скачано из официального магазина приложений. В последнем случае, правда, риск столкнуться с подобным существенно меньше.