Отчет содержит результаты проведенных работ по проверке наличия уязвимостей внешнего периметра (далее – Система) компании АО «XXXX», выполненных в соответствии с договором от 1 августа 2022 г. № ХХХХ, заключенным между Исполнителем и АО «XXX» (далее — Заказчик). В отчете содержится описание выявленных недостатков и связанных с ними уровней критичности, а также детальные описания и рекомендации по устранению уязвимостей.

Цели и задачи

Целью работ является получение независимой оценки текущего уровня защищенности периметра исследуемой сети. В ходе выполнения тестирования на проникновение перед Исполнителем были поставлены следующие задачи:

- сбор информации о Системе

- поиск недостатков и уязвимостей в Системе;

- определение степени критичности полученных результатов и последствий в случае успешной эксплуатации;

- разработка рекомендаций с целью повышения уровня защищенности Системы.

Перечень исследуемых ресурсов

Арендованные IP-адреса XXX

- 212.xxx.xxx.xxx/29

- xxx.xxx.xxx.24/29

- xxx.237.xxx.0/29

- xxx.xxx.xxx.56/29

- xxx.xxx.xxx.96/29

- xxx.xxx.xxx.0/24

- xxx.xxx.xxx.0/24

- xxx.xxx.xxx.0/24

Поддомены

- xxxx.ru

- adfs.xxxx.ru

- ar2011.xxxx.ru

Описание используемой методики

Для выполнения поставленных задач Исполнителем было проведено тестирование на проникновение методом «черного ящика» (black-box). Данный метод предполагает моделирование действий потенциального внешнего нарушителя, который не обладает привилегиями в системе и имеет минимальный уровень знаний об исследуемой системе.

Шаги, предпринятые при проведении тестирования

- идентификация запущенных сетевых служб, включающая определение открытых сетевых портов и версий программного обеспечения;

- сканирование на наличие недостатков и уязвимостей при помощи ручного анализа и автоматизированных средств;

- поиск информации об уязвимостях по идентифицированным версиям в открытых источниках;

- анализ веб-приложений на наличие уязвимостей, позволяющих организовать прямое взаимодействие с серверной частью;

- попытка подбора наиболее часто используемых паролей для доступа к сетевым службам.

Краткое изложение полученных результатов

Проведенное тестирование на проникновение показало наличие ряда существенных недостатков и уязвимостей, приведенных в Таблице 1 и Таблице 2, которые позволяют выявить дополнительную информацию о сетевой инфраструктуре и структуре веб приложений, а успешная эксплуатация позволяет получить несанкционированный доступ к конфиденциальным данным, вплоть до получения доступа в корпоративную сеть.

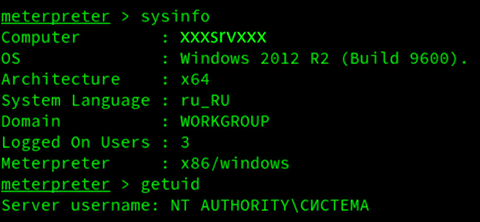

Таблица 1. Обнаруженные недостатки и степени их критичности внешнего анализа защищенности

Таблица 1. Обнаруженные недостатки и степени их критичности внешнего анализа защищенности

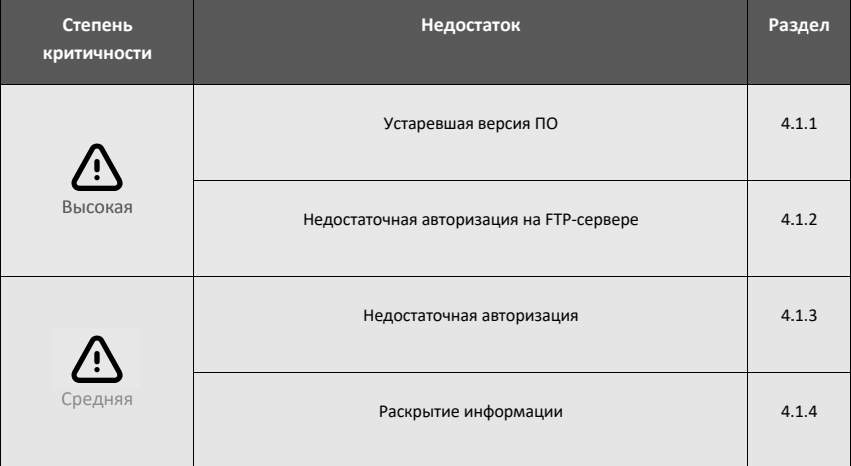

Таблица 2. Обнаруженные недостатки и степени их критичности во время развития во внутреннюю сеть

Таблица 2. Обнаруженные недостатки и степени их критичности во время развития во внутреннюю сеть

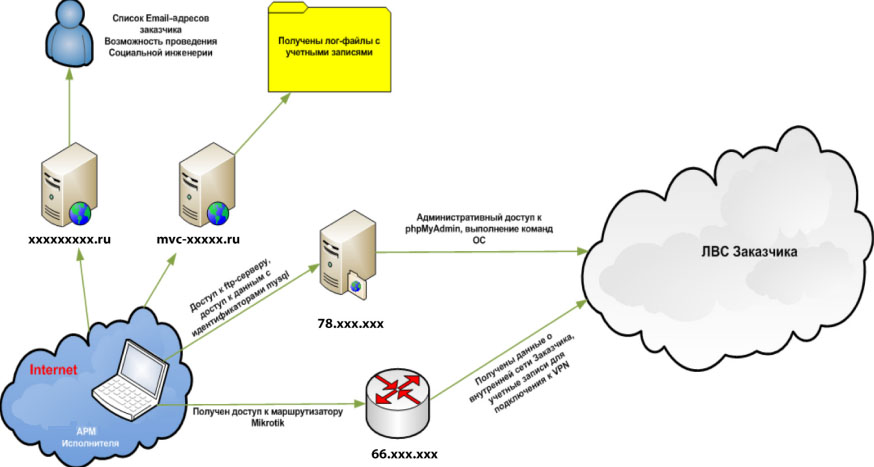

Схема атак исполнителя

Схема атак исполнителя

Подробное описание результатов исследования

Внешнее тестирование на проникновение

Анализ защищенности узла 62.xx.xx.xx

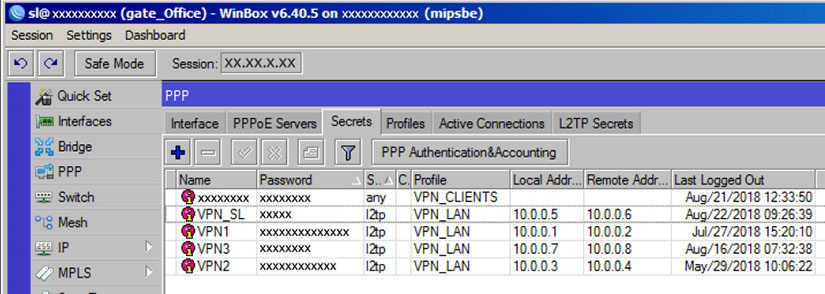

В ходе анализа защищенности специалистами Исполнителя была выявлена критическая уязвимость WinBox (CVE-2018-14847) сетевого оборудования Mikrotik, при эксплуатации которой злоумышленник может получить доступ к произвольным файлам на устройстве, минуя аутентификацию, что может привести к получению удаленного доступа. В результате проведения атаки были получены пароли для доступа к VPN и информация о внутренней структуре сети.

Критичность: высокая.

Рекомендации по устранению: обновить версию RouterOS или отказаться от использования Winbox. Ссылка на ПО для эксплуатации уязвимости: https://github.com/BigNerd95/WinboxExploit

- User: VPN1 Pass: Password7239

- User: admin Pass:

- User: sl Pass: passw0rd

Полученные учетные записи с сетевого оборудования 62.33.7.81

Полученные учетные записи с сетевого оборудования 62.33.7.81

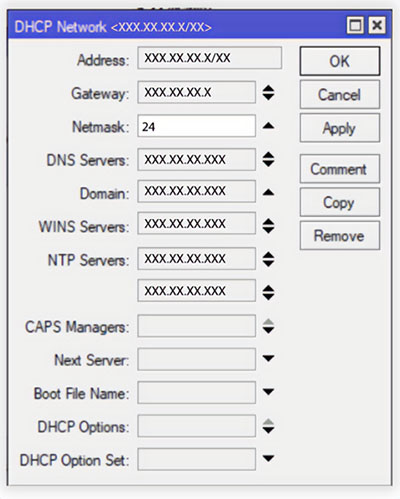

Настройки DHCP

Настройки DHCP

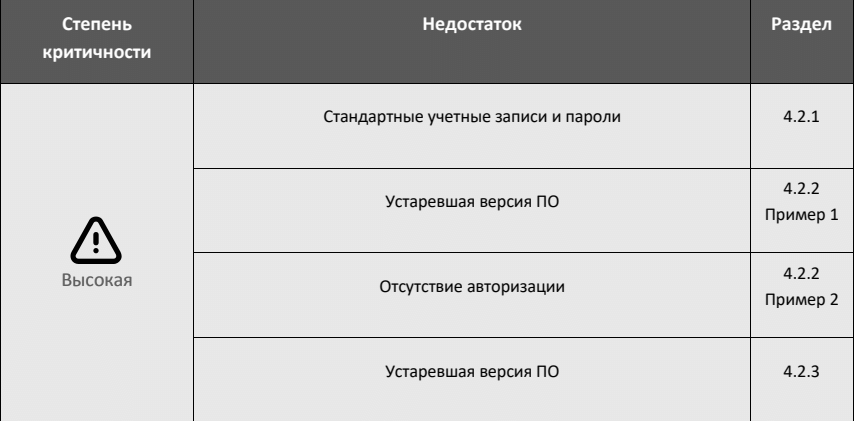

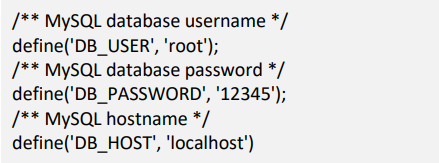

Анализ защищенности узла 78.xx.xx.xx

В ходе анализа защищенности Исполнителем была выявлена Система с открытым FTP-сервером и отсутствующей авторизацией, при эксплуатации которой злоумышленник может получить доступ к произвольным файлам на сервере. Вследствие данного недостатка специалистами Исполнителя были получены данные для авторизации в phpMyAdmin, размещенные на том же сервере. Найденная учетная запись имела права root, также в системе присутствовала функция загрузки файлов на сервер, что привело к загрузке Исполнителем PHP-кода, который был исполнен на сервере.

Критичность: высокая.

Рекомендации по устранению: ограничивать доступ к FTP, в том числе используя авторизацию. Устанавливать только сложные пароли для всех учетных записей.

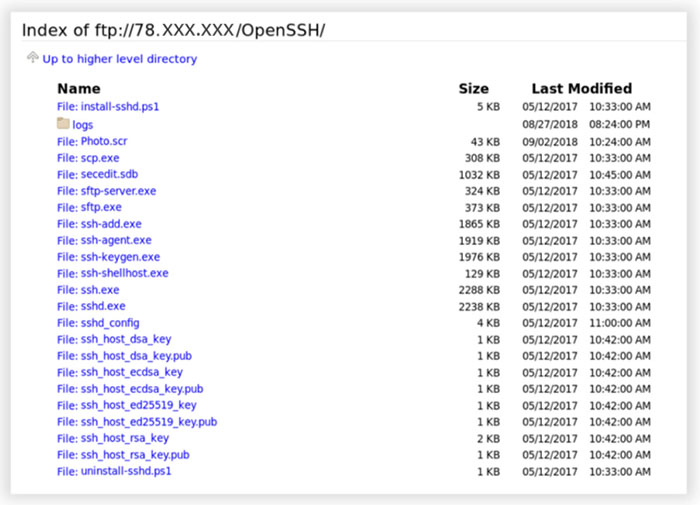

Полученные учетные записи root от MySQL-сервера 78.xx.xx.x

Полученные учетные записи root от MySQL-сервера 78.xx.xx.x

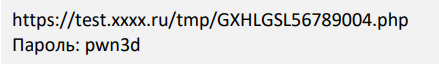

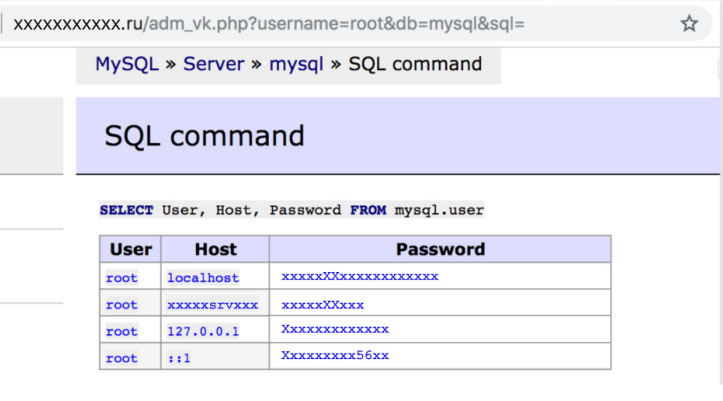

Специализированное ПО для удаленного доступа, загруженное специалистами Исполнителя в ходе эксплуатации уязвимости

Специализированное ПО для удаленного доступа, загруженное специалистами Исполнителя в ходе эксплуатации уязвимости

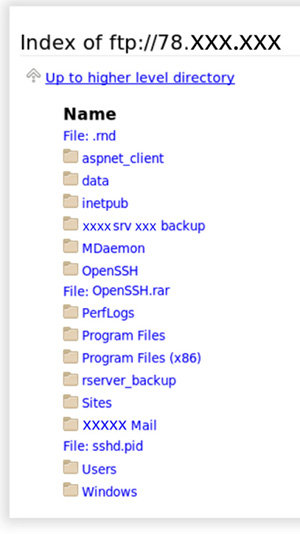

Корневая директория FTP-сервера

Корневая директория FTP-сервера

Директория на FTP-сервере, доступная для чтения

Директория на FTP-сервере, доступная для чтения

Хэши паролей пользователей MySQL

Хэши паролей пользователей MySQL

Информация о сервере и запущенном ПО

Информация о сервере и запущенном ПО

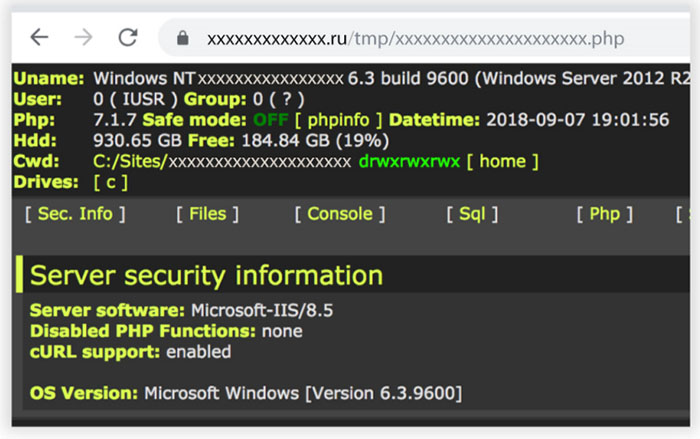

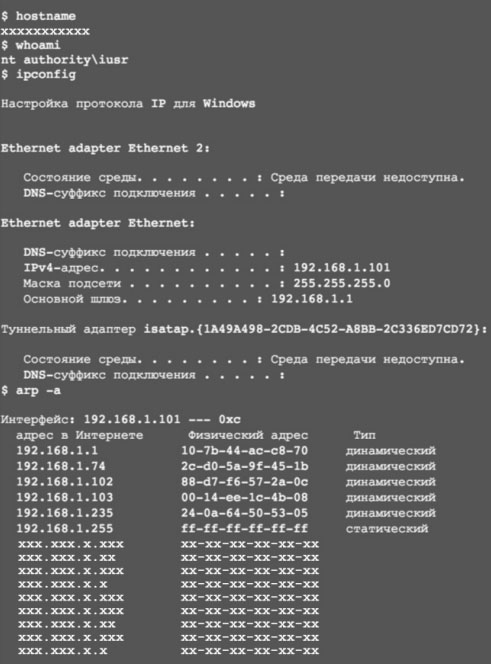

Имя, пользователь и внутренний адрес сервера 78.xx.xx.xx

Имя, пользователь и внутренний адрес сервера 78.xx.xx.xx

Не имеет смысла приводить полный отчет об уязвимостях исследованного сайта, но стоит отметить, что без подписанного авторизационного письма от заказчика данные работы считаются юридически не законными и все действия попадают под статьи 272, 273, 274 УК РФ.

В договоре заказчик должен обязательно указать следующее:

заказчик понимает, что производимые действия, если бы они не были санкционированы заказчиком, подпадали бы под статьи 272, 273, 274 действующего УК РФ, и признает, что услуги проводятся с его согласия, и он не будет иметь претензий к исполнителю в отношении любых действий, проводимых исполнителем в рамках технического задания

Примеры задач на пентест сайта компании

- получить несанкционированный доступ к критичной для Заказчика информации и другим данным

- проникнуть из сети Интернет во внутренний периметр

- после проникновения во внутренний периметр «развиться» внутри сети (получить максимальные привилегии во внутреннем периметре компании)

- скомпрометировать исходные коды ПО из системы контроля версий

Методы достижения цели

Любые доступные методы и средства, удовлетворяющие ограничениям, поставленным заказчиком (в т. ч. социальная инженерия, атаки перебором и др.). Исследователи ищут кратчайший и самый дешевый путь достижения целей.

Метод

- BlackBox — "Черный ящик",

- GreyBox — "Серый ящик"

Примеры задач пентестеру

- провести комплексный анализ веб-приложений

- получить перечень максимального количества уязвимостей и недостатков

- получить результаты эксплуатации уязвимостей

Методы достижения цели

Исследования методом BlackBox ("Черный ящик"), GreyBox ("Серый ящик") выполняется направлением Анализа защищенности, исследования методом WhiteBox — "Белый ящик" (анализ исходного кода – выполняется направлением InCode).

Критерии завершения

Проект заканчивается по факту завершения проверок на наличие уязвимостей всех типов во всех заявленных подсистемах.

Объекты анализа защищенности

Объектами анализа защищенности выступают любые веб-приложения, например

- CRM-системы

- системы документооборота

- системы обучения